Hackerare ICLOUD

Crea il tuo blogspot.com perché le condivisioni dei blogger durano pochissimo.

| ID |

L'id è la tua "chiave segreta" per accedere ai dati. |

Come hackerare un account iCloud

Come hackerare un iCloud: passo dopo passo

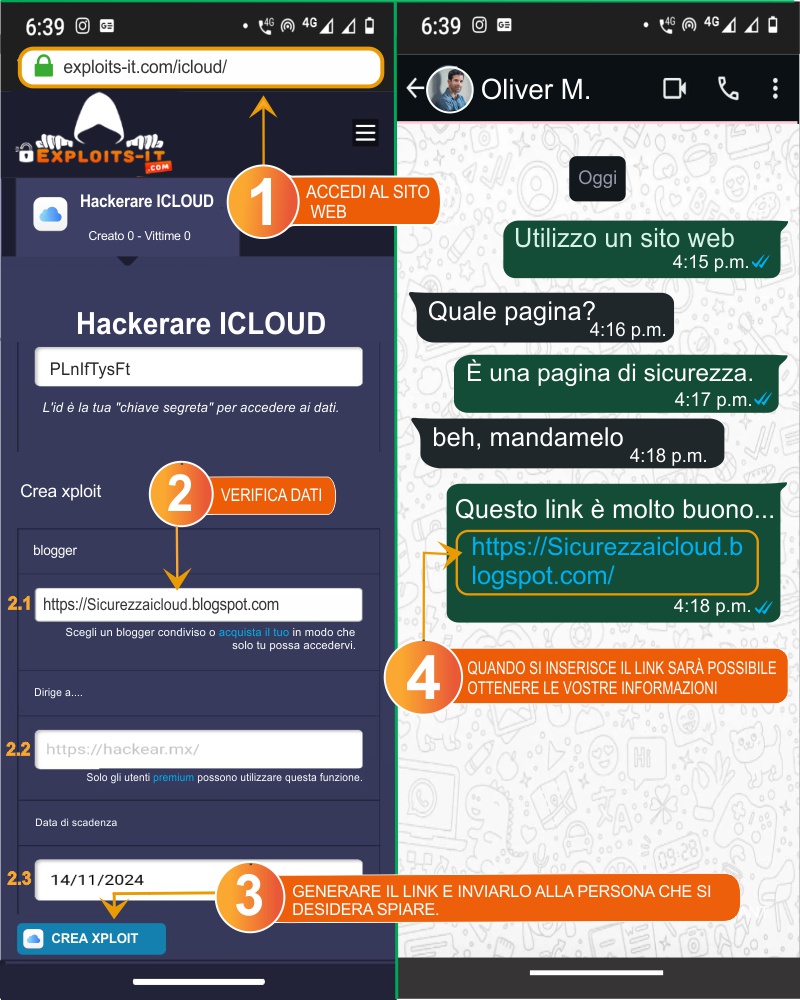

- 1️⃣ Accedi al sito https://exploits-it.com

- 2️⃣ Salva il tuo identificatore univoco: ti servirà per visualizzare la password delle tue vittime.

Registrati o accedi su exploits-it.com per evitare di perdere le credenziali delle tue vittime e avere sempre lo stesso identificatore in diverse scams.

- 2️⃣.1️⃣ Seleziona un Blogger tra quelli disponibili.

- 2️⃣.2️⃣ Inserisci un collegamento per reindirizzare la tua vittima una volta inseriti i propri dati. Ad esempio: una foto ospitata su iCloud, quindi non lo sospetti.

- 2️⃣.3️⃣ Inserisci una data di scadenza per disabilitare la scam.

- 3️⃣ Fare clic su "Crea iCloud Xploit".

- 4️⃣ Verrà generato il collegamento della scam e dovrai inviarlo alla persona che desideri hackerare.

- 5️⃣ La vittima accederà alla pagina falsa: la tua vittima crede di essere sull'iCloud ufficiale.

- 6️⃣ Ritorna su exploits-it.com ed esamina gli account violati: nella sezione dei dati ottenuti potrai vedere tutti gli account che hai violato.

- 7️⃣ ora copia semplicemente l'e-mail e la password di iCloud e il gioco è fatto, puoi accedere a tutte le informazioni sulla tua vittima.

- Puoi trovare le password catturate in "Dati ottenuti". Pronto, conosci come hackerare iCloud gratuitamente!

Se non riesci a far cadere il tuo obiettivo nella trappola, non preoccuparti, puoi sempre riprovare utilizzando un'altra tecnica di ingegneria sociale.

Come ingannare la vittima con la scam?

Vittima

Ultima volta online: 13:32

Ehi fratello, ci sei??? 😱

12:35Sì fratello, come stai?...

12:37Bene! E tu? Ehi, ho caricato le foto del fine settimana su iCloud

12:39Ti darò un collegamento

12:39icloud.blogspot.com/?id=342fv56

12:39Che belle foto!! Ne prenderò qualcuna da mettere come foto del profilo

12:44Chi ha detto che non puoi hackerare iCloud? Anche se sembra un po' complicato, esistono metodi con cui possiamo hackerare un account iCloud, e oggi spiegheremo uno dei più conosciuti: l'utilizzo di pagine false per ottenere le credenziali iCloud della tua vittima.

Una delle tecniche più utilizzate in questo tipo di attacchi hacker è la creazione di siti web che imitano perfettamente il portale iCloud. Questi siti falsi, noti come iCloud Xploits, mirano a indurre le persone a inserire le proprie credenziali pensando di trovarsi sulla pagina legittima. In questo modo possiamo facilmente ottenere nome utente e password della vittima.

Ma come possiamo convincere qualcuno a fidarsi dei nostri siti falsi? È qui che entra in gioco l'ingegneria sociale. Dovremo pensare a un messaggio o un'e-mail molto convincente per indurre la vittima a cliccare sul collegamento e ad accedere al sito falso. Il trucco sta nel far sembrare il messaggio completamente affidabile e urgente. Un altro esempio è inviarlo come avviso di sicurezza iCloud o notifica di backup dei dati.

Affinché questo metodo funzioni, è molto importante che il messaggio o il collegamento inviato alla vittima sia sufficientemente attraente o allarmante da consentire alla persona di agire senza pensarci due volte. Bisogna giocare con fiducia e paura, usando come esca gli avvisi di account bloccati o di attività sospette.

Da exploits-it.com ti aiutiamo a creare Xploit per iCloud. Un altro vantaggio del nostro strumento di hacking è che potrai inserire un collegamento di reindirizzamento al quale porteremo la vittima una volta che avrà inserito i propri dati. Ad esempio: collega un video iCloud e dici alla vittima che si tratta di un video del fine settimana.

Come funzionano le scams?

La scam è uno dei metodi migliori per hackerare iCloud. Ti piacerebbe imparare come hackerare gli account iCloud? In questa guida ti insegneremo come diventare un maestro nell'uso di Xploits per iCloud ottenendo con successo le password di tutte le tue vittime.

Le scams funzionano utilizzando tecniche di manipolazione o anche chiamate ingegneria sociale, utilizzando pagine false che assomigliano a quella ufficiale di iCloud. Ma il vero trucco è come convincere la vittima a fidarsi di te. Qui ti mostreremo alcuni esempi di come farlo!

I 3 elementi chiave di una buona scam

Il messaggio che invii deve sembrare urgente e credibile. Qualcosa come "Il tuo account iCloud è stato bloccato" di solito funziona molto bene. Fai credere alla tua vittima di dover agire rapidamente per proteggere il proprio account.

Invialo alla vittima che vuoi hackerare. Ricordatevi di accompagnarlo con un buon messaggio di aggancio in modo che la vittima sia tentata di entrare.

La pagina web creata tramite exploits-it.com avrà esattamente lo stesso aspetto di iCloud. Se accedi, avrai accesso al tuo nome utente e password.

Il successo dell'hacking di iCloud con Xploit dipende da quanto bene riesci a perfezionare il tuo messaggio per la vittima. In ogni caso, se la tua vittima non si innamora del tuo messaggio, puoi riprovare quante volte vuoi.

Inizia subito ad hackerare iCloud in modo facile e veloce Buona fortuna!

Cosa offre exploits-it.com?

Pronto a hackerare iCloud in modo facile e veloce nel 2026? Con il nostro strumento anti-scam puoi hackerare gli account iCloud in pochi minuti. Su exploits-it.com ti offriamo una guida dettagliata passo dopo passo su come hackerare i social network senza avere conoscenze informatiche preliminari.

Non dimenticare che il nostro sito web è sempre disponibile, con assistenza clienti 24 ore su 24, 7 giorni su 7 tramite WhatsApp. Cogli l'occasione per imparare e iniziare ad hackerare iCloud oggi stesso!

Vantaggi e svantaggi dell'hacking di iCloud con SCAM

Di seguito discuteremo i vantaggi e gli svantaggi che avrai utilizzando exploits-it.com come creatore di iCloud Xploit.

Vantaggi:

- ✔️ Accesso completamente anonimo, garantendo che non sarai scoperto dalla vittima.

- ✔️ Strumento gratuito progettato appositamente per hackerare iCloud gratuitamente.

- ✔️ Hackerare iCloud con scams in modo rapido e semplice, non richiede conoscenze avanzate.

- ✔️ Genera tutti gli Xploit per iCloud che desideri, per hackerare gli account iCloud.

- ✔️ Piena compatibilità con tablet, computer e telefoni cellulari, così puoi hackerare da qualsiasi dispositivo.

Svantaggi:

- ❌ Rischio di essere scoperti: hackerare un iCloud con Xploits corre il rischio di essere scoperti se si trattava di un messaggio personalizzato.

- ❌ Collegamenti rilevati come falsi: a volte i collegamenti generati con SCAM possono essere identificati come fraudolenti, il che ne riduce l'efficacia.

- ❌ Ripetizione del processo: Se la vittima si accorge del tentativo di hacking, sarà necessario riavviare l'intera procedura.

¡Contattaci!

Se hai ancora domande sul nostro strumento, puoi contattarci tramite WhatsApp.

Invia messaggio tramite WhatsApp